von Joachim Jakobs

Das semantische Netz, Jäger und Bots

Das “Institut für Reformatorische Theologie” weiß: “Sex sells!”. In einer Predigt präzisiert der Geschäftsführer Bernhard Kaiser: “Wenn die Werbung Triebbefriedigung suggeriert, spricht sie die emotionalen Bedürfnisse der Menschen an und hat mehr Erfolg als eine Werbung, die sachlich über das Produkt, das beworben wird, informiert.”

Das “Institut für Reformatorische Theologie” weiß: “Sex sells!”. In einer Predigt präzisiert der Geschäftsführer Bernhard Kaiser: “Wenn die Werbung Triebbefriedigung suggeriert, spricht sie die emotionalen Bedürfnisse der Menschen an und hat mehr Erfolg als eine Werbung, die sachlich über das Produkt, das beworben wird, informiert.”

Dass die Mitglieder der organisierten Kriminalität besonders fromm sind, ist zu bezweifeln. Kaisers Botschaft jedenfalls scheint sich bis in die digitale Unterwelt herumgesprochen zu haben.

Das BSI über die Speerfischer

Anfang Januar hat das BSI ein “Register aktueller Cyber-Gefährdungen und -Angriffsformen” auf seiner Internetseite zusammengestellt. Unter “Spear-Phishing/Whaling” schreiben die Experten vom Amt:

Spear-Phishing ist eine Spezialform eines Phishing-Angriffs, bei dem nicht breitflächig, sondern nur ein kleiner Empfängerkreis (häufig Führungskräfte oder Wissensträger auf Leitungsebene) attackiert wird.

Das Wissen allein führt aber nicht immer zu einer Verhaltensänderung: Der Vorstandsvorsitzende von Nortel Networks wusste, dass er einen Trojaner auf seinem Rechner hatte, glaubte aber nicht, dass es eine ernsthafte Angelegenheit sei. Inzwischen ist der Laden pleite. Ein Sicherheitsberater ist davon überzeugt, dass der Angriff maßgeblich zum Fall des Unternehmens beigetragen hat.

Doch zurück zu den Empfehlungen des BSI:

Voraussetzung für einen erfolgreichen Angriff ist eine gute Vorbereitung und die Einbettung des Angriffs in einen für das Opfer glaubwürdigen Kontext. Spear-Phishing richtet sich in der Regel nicht gegen allgemein nutzbare Dienste wie Online-Banking, sondern gegen Dienste, die für Angreifer einen besonderen Wert haben.

Identitätsdiebstahl bedroht unser Wirtschaftsleben

Wie das in der Praxis funktioniert, hat kürzlich ein Mitarbeiter von Digital Bond, einem Sicherheitsberater für industrielle Steuerungen, zu spüren bekommen: Er erhielt scheinbar eine Mail seines Chefs, dessen Anhängsel sich mit aktuellen technischen Entwicklungen beschäftigen sollte. Tatsächlich war der Anhang mit einem Trojaner infiziert. Der Sicherheitsberater jubelt begeistert über die Umsichtigkeit seines Mitarbeiters (“Paranoia zahlt sich aus!”) fragt sich aber, weshalb er mit seinem Schwerpunkt auf industrielle Steuerungen Ziel einer solchen Attacke ist. Es wäre zumindest attraktiv, Schadsoftware in die Systeme seiner Kunden einzuschleusen. Stuxnet läßt grüßen!

Ebenfalls einem trickreichen Angriff war McAfee-Chef Dave de Walt ausgesetzt. Er war im Sommerurlaub 2009 in Europa und wurde aus diesem Grund per Mail – scheinbar von seiner Bank – aufgefordert, seine Kreditkartendaten zu bestätigen. Noch Monate später war es für den Sicherheitsexperten unerklärlich, woher die Angreifer wussten, dass er sich zu diesem Zeitpunkt nicht in den USA aufhielt.

Die Schufa ist davon überzeugt, dass der Identitätsdiebstahl eine “Bedrohung für das Bestehen des zukünftigen Wirtschaftslebens” darstellt. Wohlgemerkt: Bis hierhin geht es nur um Delikte, die von Menschen ausgeführt werden.

Nicht alle Computerbenutzer sind derart paranoid wie der Chef von McAfee. Der Sicherheitsberater IO Active hat vielmehr volles Vertrauen in die menschliche “Dummheit”:

Es ist egal, wie sicher Du einen Computer machst, Du kannst Dich drauf verlassen, einen Menschen zu finden, der diesen Computer kompromittiert.

Das semantische Netz versteht seine Inhalte – und liefert Informationen an die Jäger

Das Sammeln persönlicher Informationen für einen möglichst effektiven Angriff auf Führungskräfte, Politiker, Journalisten, und Großkopferte aller Art ist aufwendig. Doch das Internet bietet auch hier eine Lösung an – es transformiert sich nämlich derzeit zum “Semantischen Web”. Wikipedia erläutert:

All die in menschlicher Sprache ausgedrückten Informationen im Internet sollen mit einer eindeutigen Beschreibung ihrer Bedeutung (Semantik) versehen werden, die auch von Computern “verstanden” oder zumindest verarbeitet werden kann. Die maschinelle Verwendung der Daten aus dem von Menschen geflochtenen Netz der Daten ist nur möglich, wenn die Maschinen deren Bedeutung eindeutig zuordnen können. Nur dann stellen sie Informationen dar.

Zum Beispiel:

Dresden (Stadt) liegt an der Elbe (Fluss). Paul Schuster (Familienname) wurde 1950 (Geburtsdatum) in Dresden (Geburtsort) geboren. (im Orginal stehen spitze Klammern statt runde, Anm. d. Red.)

Mit ähnlichen Spuren lassen sich die Such-Begriffe auf Google, die besuchten Webseiten, die Aufenthaltsorte von Handys und vieles mehr analysieren. Kommerzielle Anwendungen dazu vermarktet etwa das SAS Institute unter dem Begriff “Social Media Analytics”.

Verständlich, dass sich die Agentur für Arbeit, Arbeitgeber, Einzelhändler, Facebook, Google, Krankenkassen, Steuerfahnder, Strafverfolger und Versicherungen aller Art fürs verstehende Internet interessieren. Was für ein Jammer, dass die Schufa ihr Forschungsprojekt absagen (Facebook als digitale Schuldnerkartei – Schufa-Forschungsprojekt im Zeitraffer gescheitert) musste. Hier hätte tatsächlich eine fruchtbare Debatte stattfinden können, wer was tun darf – oder eben auch nicht.

Roboter-Diebe im Anmarsch

Genauso klären eben auch die Kriminellen elektronisch auf: IO Active empfiehlt eine ganze Reihe von Werkzeugen, um Suchmaschinen, “Soziale” Netze und eine Reihe weiterer Dienste zu durchpflügen. Die Firma empfiehlt als geheimdienstliches Aufklärungsmittel für Jedermann ESearchy – das Teil soll bis zu zehn Dateiformate wie .pdf oder .doc verarbeiten können.

Nach einer Installationsanleitung für GNU/Linux-Anwender nennt der Sicherheitsspezialist Kommandos, um etwa an alle Nutzer der Verschlüsselungssoftware PGP einer bestimmten Firma – wie zum Beispiel dem Kreditkartenunternehmen Visa – heranzukommen. Genauso einfach scheint es zu sein, die Mitglieder des Geschäftsnetzes Linkedin zentral einzusammeln, die bei dieser Firma beschäftigt sind. In dem Video rauschen hunderte Namen von Mitgliedern des Netzes über den Bildschirm. Eines davon – das von Javier Vazquez – öffnen die Autoren im Video.

Im dritten Schritt geht’s IOActive darum, eine so gute Lüge zu erfinden, dass die Zielperson darauf hereinfällt. Diese Lüge soll möglichst automatisch auf Basis von Bedürfnissen, Ideen, Vorlieben und Abneigungen, Ängsten und Wünschen basieren. Darauf folgt eine Beschreibung, wie die technische Infrastruktur samt ihren Schwachstellen vom Angreifer analysiert werden können. Als Beute erwarten die Autoren Ausstiegsregeln für die Firewall, Betriebssystem-Name und Version, Internetbrowser, Mailclient-Name und -Version und die Handy-Nummer der Zielperson.

Roboter Diebe kommunizieren mit menschlichen Opfern

Wissenschaftler der Universitäten Wien und Stockholm zeigen in einem Aufsatz, wie der anschließende Angriff automatisiert ausgeführt werden kann: Zunächst definiert der Nutzer des “Automated Social Engineering Bot” (ASE Bot) die Ausgangsparameter seiner Attacke – Facebook-Profil-Informationen, die Organisation, die angegriffen werden werden soll, Selektionskriterien künftiger Angriffe, das Verbindungsziel, die Chat-Logik, die auszuführende Attacke und die sich daran anschließenden Aktivitäten.

In der zweiten Phase des Angriffs werden alle Informationen gesammelt, die es in Facebook über die anzugreifende Organisation gibt. Sobald eine ausreichende Zahl Opfer in dieser Organisation identifiziert ist, beginnt der Bot mit der Kommunikation entsprechend der zuvor definierten Chat-Logik.

In der Ausführungsphase versucht der Bot, sein Opfer dazu zu bringen, schadhafte Dateien oder verseuchte Webseiten zu öffnen. Außerdem könnte der Bot versuchen, sein Opfer dazu zu bringen, vertrauliche Firmenunterlagen herauszugeben.

Je nach Wunsch des Angreifers vernichtet der Bot sein Facebook-Konto oder führt weitere Angriffe gegen die Freunde des Opfers aus. Dabei werden die zuvor gewonnenen Erkenntnisse gewinnbringend eingesetzt. Sollte der Angriff nicht erfolgreich gewesen sein, geht der Bot zu einer einfacheren Angriffsvariante über, falls diese zuvor definiert wurde.

Schließlich wurde der Bot dem Ablaufplan entsprechend programmiert und an fünf Testorganisationen samt deren Mitarbeitern ausprobiert.

In ihrer Zusammenfassung kommen die Wissenschaftler zu dem Ergebnis, dass das automatisierte Ausnutzen menschlicher Schwächen eine billige und attraktive Angriffsvariante darstellt. Obwohl Facebook prinzipiell Maßnahmen habe, um auf automatisierte Angriffe zu reagieren, sei der Bot nicht erkannt worden. Dies sei für Facebook auch deshalb nahezu unmöglich, weil der Bot der Wissenschaftler – anders wie ein gewöhnlicher Spam-Roboter – keine Massennachrichten verschickt, sondern sich wie ein normaler Anwender verhalte. Weiterhin seien die Größe des Netzes und die von den Anwendern geteilten Inhalte für Facebook unverzichtbar. Restriktive Sicherheitsmaßnahmen könnten sich insofern negativ auf die Profitabilität des Netzes auswirken. Facebooks schwache Sicherheitseinstellungen hätten den ASE Bot ermöglicht.

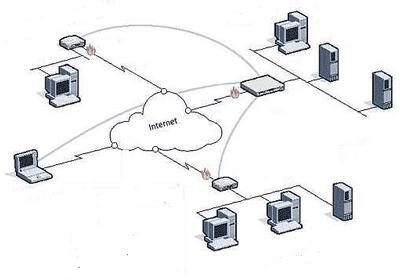

Ein Diebes-Netz könnte verschiedene Quellen zusammenführen

Für die Zukunft denken die Wissenschaftler darüber nach, wie ein “ASE Botnet” Informationen über die anzugreifende Organisation quer über verschiedene Soziale Netze zusammenfassen könnte. Die Entwicklung von Verteidigungsstrategien seien notwendig.

Eine andere Strategie besteht womöglich darin, zu beten, dass die Angreifer sich ein anderes Opfer suchen mögen, um ihren Beute-Trieb zu befriedigen. Doch dazu muss man wohl schon sehr gläubig sein.

[Erstveröffentlichung: Telepolis - dort mit Links]