In der 32-Bit-Variante des Säuberungs- und Optimierungswerkzeugs CCleaner in Version 5.33.6162 und der Cloud-Version 1.07.3191 steckt laut Hersteller Piriform eine zweistufige Backdoor, die Hackern bis vor ein paar Tagen die Ausführung von Code aus der Ferne erlaubte.

In der 32-Bit-Variante des Säuberungs- und Optimierungswerkzeugs CCleaner in Version 5.33.6162 und der Cloud-Version 1.07.3191 steckt laut Hersteller Piriform eine zweistufige Backdoor, die Hackern bis vor ein paar Tagen die Ausführung von Code aus der Ferne erlaubte.

Diese nicht autorisierte Modifikation des Programmcodes sei direkt auf den Servern des Herstellers Piriform erfolgt und von dort aus erstmalig am 15. August (5.33.6162) bzw. am 24. August (Cloud-Version 1.07.3191) an die Benutzer von CCleaner verteilt worden. Erst am vergangenen Dienstag, dem 12. September, habe der Hersteller durch den verdächtigen Netzwerk-Traffic die Modifikationen entdeckt.

Die Gefahr ist inzwischen gebannt

Hersteller Piriform hält die Gefahr inzwischen für gebannt. Der von den Angreifern als Kommandozentrale genutzte Server sei inzwischen offline und auch weitere potenzielle Angriffsserver seien nun außerhalb der Kontrolle der Angreifer.

Trotzdem wird CCleaner-Nutzern dringend empfohlen, so schnell wie möglich auf die aktuelle Version 5.34 upzudaten. Die Cloud-Version wurde schon am 15. September durch einen automatischen Update gesäubert. Wer letztlich hinter der Kompromittierung der Server steckt, ist bis jetzt noch nicht ganz klar. Piriform hat diesbezüglich inzwischen auch Strafanzeige gestellt.

Die Malware sammelte heimlich Informationen

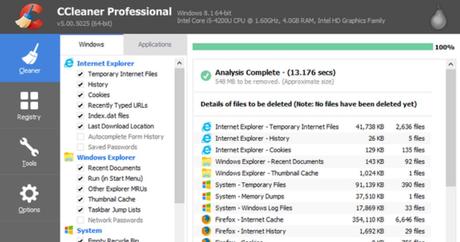

Nach Piriforms Analysen verbarg sich der verschlüsselte Schadcode in der Initialisierungsroutine des CCleaner-Programms. Beim Start der Programmausführung wurde daraus eine DLL extrahiert, die dann in einem eigenen Thread im Kontext von CCleaner lief.

Diese Schadroutine sammelte Informationen wie zum Beispiel Computernamen, installierte Software, laufende Prozesse, MAC-Adressen und Admin-Privilegien und verschickte diese an einen entfernten Command-and-Control (CC)-Server.

Offenbar war dieser Server auch in der Lage, eine weitere Payload durch seine Backdoor auf den betroffenen Rechner einzuschleusen, heißt es von Piriform. Dabei habe das Piriform-Team aber keine einzige Ausführung dieser Huckepack-Malware beobachten können und nannte deren erfolgreiche Aktivierung „höchst unwahrscheinlich“.

Die Strategie erinnert an NotPetya

Das Vorgehen der Angreifer, Server des Herstellers zu kompromittieren, um Code zu modifizieren und ihn dann anschließend als Update bequem an alle Nutzer verteilen zu lassen, erinnert doch sehr an die von der Ukraine ausgehende Verbreitung des Schädlings NotPetya.

Das Vorgehen der Angreifer, Server des Herstellers zu kompromittieren, um Code zu modifizieren und ihn dann anschließend als Update bequem an alle Nutzer verteilen zu lassen, erinnert doch sehr an die von der Ukraine ausgehende Verbreitung des Schädlings NotPetya.

Die Täter hatten vor drei Monaten ein Modul der in der Ukraine beliebten Steuersoftware MeDoc um Backdoor-Funktionen ergänzt, um es anschließend über die Update-Funktion der Software zu verbreiten.