Wie hier beschrieben, können die Kismet Dateien auch ausgewertet werden, da sie in einer DB vorliegen. Also erst einmal die Anzahl der vorhandenen WLANs die in 2015 mit einem Raspberry Pi und Kismet inkl. GPS Modul in Langenhagen und Hannover empfangen wurden.

sqlite3 wireless.dbl "select count(*) from wireless"

Ausgabe: 4416

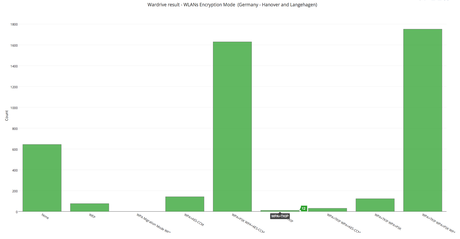

Nun wollen wir mal sehen, wie so die jeweiligen Verschlüsselungsmodus sind.

sqlite3 wireless.dbl "select Encryption, count(Encryption) from wireless group by Encryption"

Ausgabe:

None |645

WEP |77

WPA Migration Mode WEP40 WPA+TKIP WPA+PSK |1

WPA+AES-CCM |143

WPA+PSK WPA+AES-CCM |1630

WPA+TKIP |12

WPA+TKIP WPA+AES-CCM |32

WPA+TKIP WPA+PSK |124

WPA+TKIP WPA+PSK WPA+AES-CCM |1752

Diese Daten in einer Grafik:

Wardrive Result in Hannover und Langenhagen

Die nicht verschlüsselten WLANs sind meistens kostenpflichtige Zugänge von Kabel-Deutschland und auch von der Telekom. Hotels und Geschäfte haben auch oft öffentliche WLAN Zugänge. Ein paar private User sind aber auch dabei ![]()

Ähnliche Artikel:

- Raspberry Pi: Wardriving (Warwalking) Kismet netxml Dateien visualisieren mit Google Earth

- Was empfängt mein Raspberry Pi in Langenhagen: Flugstatus 25.02.2015

- Wie wird Kismet auf dem Raspberry Pi unter jessie installiert?