Nmap ist das Werkzeug für Netzwerk-Admins (und natürlich auch für Hacker) zur Netzwerkdiagnose und Auswertung von netzwerkfähigen Systemen. Der seit über 20 Jahren verfügbare Open-Source-Portscanner unter einer GNU General Public License hilft bei der Erkundung unbekannter Netzwerkumgebungen und tut auch gute Dienste bei ungewohnter Infrastruktur eines Netzwerks.

Nmap ist das Werkzeug für Netzwerk-Admins (und natürlich auch für Hacker) zur Netzwerkdiagnose und Auswertung von netzwerkfähigen Systemen. Der seit über 20 Jahren verfügbare Open-Source-Portscanner unter einer GNU General Public License hilft bei der Erkundung unbekannter Netzwerkumgebungen und tut auch gute Dienste bei ungewohnter Infrastruktur eines Netzwerks.

Die Highlights von Nmap

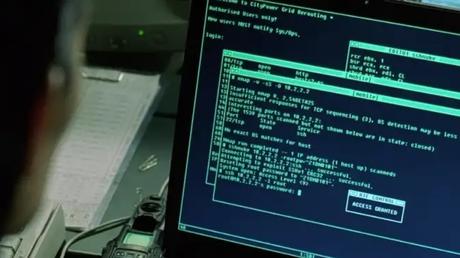

So mancher kennt das Standardwerkzeug für Netzwerkspezialisten auch aus Hollywoodfilmen, wo Nmap immer dann ins Bild kommt, wenn Hacker-Optik gezeigt werden soll. Mein persönlicher erster Kontakt mit dem Tool fand vor gut 20 Jahren (also noch im letzten Jahrtausend) auf einem Hacker-Lehrgang in Hamburg statt.

Das Tool wurde ständig weiter entwickelt und konnte sich ganz besonders durch aktive Techniken wie zum Beispiel das OS-Fingerprinting (Erkennen des eingesetzten Betriebssystems auf dem Zielhost) einen Namen machen.

Auch das Mapping von Netzwerkumgebungen (Erkennung aktiver Hosts) ist mit Nmap möglich. Letztlich lassen sich mit Nmap vereinzelt die hinter einem Port stehenden Dienste mit ihren Version auslesen – natürlich immer abhängig davon, wie „geschwätzig“ der Netzwerkadmin die Serviceroutinen hinter den Ports eingerichtet hat..

Neues in Version Nmap 7.80

Nach gut einem Jahr intensiver Weiterentwicklung ist soeben die Version Nmap 7.80 veröffentlicht worden. Die lange Bearbeitungszeit wurde für die komplette Überarbeitung der Paketerfassungs-Bibliothek Npcap geschuldet.

Das neue Npcap funktioniert auf Windows 10 merklich besser als seine Vorgängerversion. Darüber hinaus gibt es auch noch mehr als 80 weitere Verbesserungen an den Versionen für Windows, Linux, BSD und macOS.

Mit elf neuen Analyseskripten stieg die Gesamtzahl der NSE-Skripte des Paketerfassungs-Tools auf 598. Eine ausführliche Liste aller Änderungen finden Sie im Changelog auf nmap.org. Dort kann man auch ausführbare Binärdateien und den Quellcode von Nmap 7.80 herunterladen.