Der Sicherheitsanbieter Forcepoint deckte eine flächendeckende Kampagne auf, die eine relativ neue Erpressungs-Software namens Scarab verbreitet und damit Systeme unter dem Betriebssystem Windows gefährdet.

Der Sicherheitsanbieter Forcepoint deckte eine flächendeckende Kampagne auf, die eine relativ neue Erpressungs-Software namens Scarab verbreitet und damit Systeme unter dem Betriebssystem Windows gefährdet.

Der Angriff begann vorgestern

Der Angriff begann am frühen Morgen des 23. November und benutzte das berüchtigte Botnet Necurs, um innerhalb von nur wenigen Stunden immerhin 12,5 Millionen Emails mit der angehängten Malware zu zuzustellen.

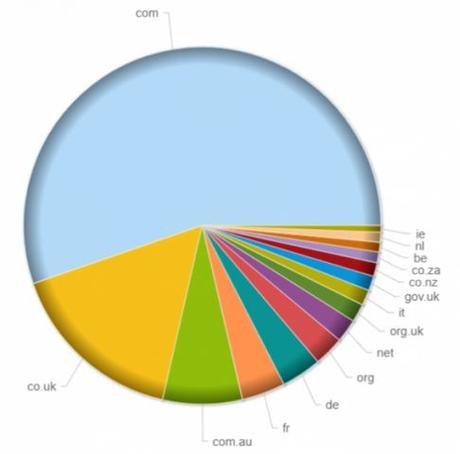

Diese Massen an Emails gingen überwiegend an die TLD .com – gefolgt von .com.uk, .com.au, .fr und .de.

Diese Massen an Emails gingen überwiegend an die TLD .com – gefolgt von .com.uk, .com.au, .fr und .de.

Großbritannien, Australien, Frankreich und Deutschland gehörten also zu den anvisierten Zielen der Erpressungs-Kampagne.

Scarab selbst gehört zu einer recht neuen Ransomware-Familie, die gerade erst vor ein paar Monaten im Juni dieses Jahres entdeckt wurde.

Bei dem aktuell laufenden Angriff kommt eine Variante zum Einsatz, die bei ihrer Ausführung eine Kopie als %Application Data%\sevnz.exe anfertigt und danach einen Registry-Eintrag zum Autostart erstellt. Außerdem führt Scarab Befehle aus, mit denen Recovery-Features von Windows ausgeschaltet werden.

Wenn die Schadsoftware mit der Verschlüsselung von Dateien loslegt, erweitert sie die die Dateinamen um „.[[email protected]].scarab“. Die fehlerhafte Schreibweise des Wortes „support“ hat vermutlich damit zu tun, dass die gewünschte E-Mail-Adresse beim Protonmail-Dienst schon vergeben war.

Ungewöhnliche Lösegeldforderung

Ist der Verschlüsselungsvorgang abgeschlossen, entfernt das Programm die ursprünglich angelegte eigene Kopie wieder. Die Erpresser fordern ihre Opfer dann auf, über die genannte E-Mail-Adresse Kontakt mit ihnen aufzunehmen. Falls der Provider die Adresse während der anlaufenden Kampagne sperrt, geben sie bei ihrer Lösegeldforderung eine weitere Kontaktmöglichkeit über BitMessage an.

Ungewöhnlich ist es, dass die Erpresser nicht direkt einen Betrag für die Entschlüsselung der Daten angeben. „Der Preis hängt davon ab, wie schnell Sie sich an uns wenden“, heißt es dazu in ihrem Erpresserschreiben, das die Schadsoftware nach ihrer Ausführung automatisch öffnet.